.jpg?width=1000&height=500&name=Bild%20f%C3%BCr%20Blogpost%20(8).jpg)

Für die meisten digitalen Services muss eine Benutzer:in ihre Berechtigungen nachweisen, um bestimmte Aktionen ausführen zu können. Dies bedingt, dass die Anwendungsbetreiber vor dem Problem der Benutzerautorisierung stehen. Die Standardlösung hierfür sind passwortgeschützte Benutzerkonten. Die dafür benötigten Zugangsdaten sowie personenbezogene Daten sind besonders schützenswert. Ein sicherer Umgang mit diesen Informationen erfordert spezielle Kenntnisse und Maßnahmen, die sich an den fachspezifischen Anforderungen orientieren. Das standardisierte Protokoll OAuth 2.0 adressiert dieses Problem und bietet eine Methode zur Ermittlung von Zugriffsrechten der Benutzer:innen. Es macht eine Autorisierung bei einem digitalen Dienst möglich, ohne die Zugangsdaten selber speichern zu müssen.

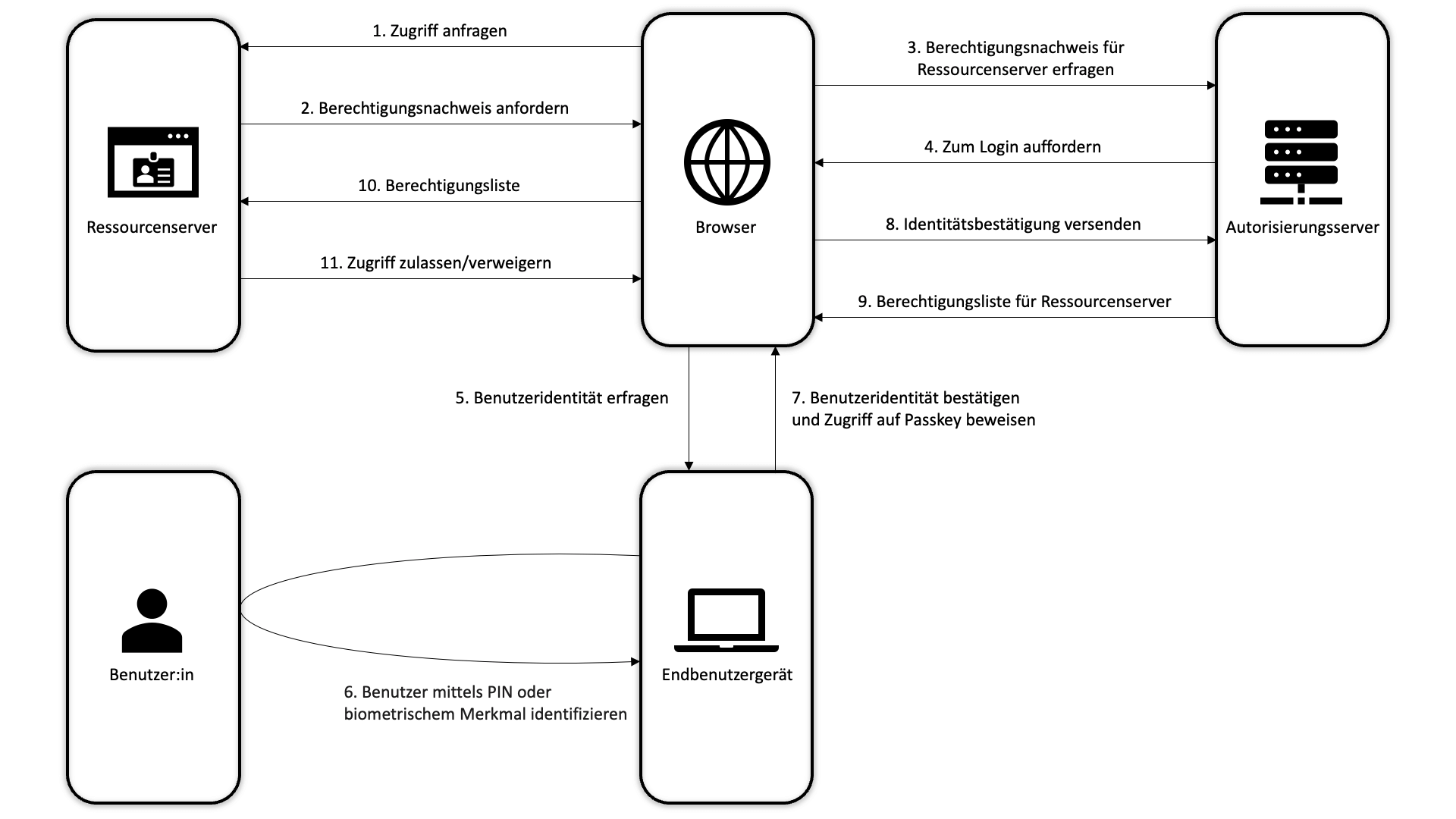

Der digitale Dienst übernimmt die Rolle des Ressourcenservers und wendet sich zwecks Benutzerautorisierung an eine dritte Partei, den Autorisierungsserver. Dieser verifiziert die Anmeldedaten der Benutzer:in und beurteilt, ob sie die gewünschte Aktion ausführen darf. Aus der Antwort des Autorisierungsservers erfährt der Ressourcenserver, ob die Benutzer:in für ihre Anfrage berechtigt ist. Soll zusätzlich dem Ressourcenserver gegenüber die Benutzeridentität bestätigt werden, ist dies mithilfe einer Protokollerweiterung namens OpenID Connect möglich. Das Verwenden von OAuth 2.0 mit Auslagerung der Benutzerkonten verringert für einen Anwendungsbetreiber den eigenen Aufwand sowie den eigenen Verantwortungsbereich. Sämtliche Pflege der Benutzerdaten, inklusive sensibler Zugangsinformation, wird vom Autorisierungsserver übernommen. Häufig bietet ein Dienstleister mit viel Expertise und entsprechenden Kapazitäten die Möglichkeit OAuth 2.0 und OpenID Connect über seine Benutzerverwaltung zu nutzen.

Ein zusätzlicher Vorteil hinsichtlich der Administration besteht, wenn mehrere Softwareprodukte die gleiche Lösung für die Benutzerautorisierung nutzen. So kann ein vergessener oder kompromittierter Zugang an einer zentralen Stelle ersetzt werden. Gleichzeitig profitieren die Endbenutzer:innen von dieser Konstellation. Sowohl die Anzahl der Login-Aufforderungen als auch die Menge der Passwörter, die man sich merken muss, reduzieren sich. Auf diese Weise ermöglicht es OAuth 2.0, die Verwaltung der Benutzerkonten vom Kernprogramm abzugrenzen und sicher zu delegieren. Nach wie vor bleiben für ein passwortgeschütztes Konto viele klassische Angriffsvektoren grundsätzlich offen:

-

ein Passwort kann mithilfe von Phishing gestohlen werden

-

schwache Passwörter können erraten werden

-

erbeutete Passwörter können bei künftigen Angriffen ausprobiert werden

Besonders kritisch wird ein Passwortdiebstahl bei einem Konto, welches zur Nutzung mehrerer Anwendungen berechtigt. Gelingt einem Angreifer der Zugriff auf ein Benutzerkonto bei einem Autorisierungsserver, so kann er die betroffene Benutzer:in bei jedem digitalen Service impersonifizieren, der den selben Dienstleister für Berechtigungsmanagement nutzt. Ein starker Mechanismus für die Benutzerauthentifizierung ist an dieser Stelle unverzichtbar und bildet eine tragende Säule für die Sicherheit aller Anwendungen, die ihre Benutzerkonten bei einem Autorisierungsserver verwalten lassen.

Eine moderne Alternative zur gängigen passwortbasierten Anmeldung bieten seit kurzem die sogenannten Passkeys. Sie basieren auf asymmetrischer Kryptographie. Der geheime Schlüssel liegt in einem abgesicherten Bereich auf dem Gerät der Endnutzer:in. Zum Verifizieren der Benutzeridentität braucht der zuständige Server des digitalen Dienstes nur den öffentlichen Teil des Schlüsselpaares. Jeder Passkey ist kontextgebunden, insbesondere ist die Login-URL eindeutig. Der Kontext fließt bei der Schlüsselerzeugung mit ein, wodurch die Verwendung des Passkeys für andere Zwecke unmöglich wird. Gängige Phishing-Angriffe werden somit unwirksam, denn die URL von einer bösartigen Seiten stimmt nicht mit der im Kontext gespeicherten Login-URL überein. Aus dem selben Grund kann ein Passkey nicht für mehrere Anwendungen verwendet werden, was die Sicherheit jedes einzelnen Logins erhöht. Das kryptografische Verfahren zur Erzeugung der Schlüssel schließt außerdem die Generierung eines leicht zu erratenden Schlüsselpaares aus.

In der folgenden Tabelle sind die wichtigsten Unterschiede zwischen Passwörtern und Passkeys aufgeführt:

| Passkey | Passwort |

| ✅ Einzigartig für Webseite und Benutzer:in | ❌ Wird von Benutzer:innen häufig mehrfach verwendet |

| ✅ Generiert mit modernen kryptografischen Algorithmen | ❌ Hat tendenziell wenig Entropie (kann erraten werden) |

| ✅ Phishing-resistent | ❌ Durch Phishing angreifbar |

| ✅ Anmeldung mindestens so sicher wie Zwei-Faktor-Authentifizierung | ❌ Erfordert zweiten Faktor, um Sicherheitsansprüchen gerecht zu werden |

| ❌ Benutzergerät muss Passkeys unterstützen | ✅ Keine speziellen Anforderungen an Benutzergerät |

| ✅ Kann zwischen Benutzergeräten synchronisiert werden | ✅ Nicht gerätgebunden |

| ⚠️ Ein Passkey-Anbieter ist notwendigerweise involviert | ⚠️ Muss besonders geschützt abgespeichert werden |

Hinter der Idee von Passkeys steht die internationale FIDO-Allianz, in der Unternehmen und Behörden zusammen an einer zukunftsfähigen Login-Methode arbeiten. Passkeys bauen auf dem gleichen Prinzip auf, wie die vor einigen Jahren vorgestellten FIDO-Token. Sowohl Passkeys als auch FIDO-Token bieten durch ihre Funktionsweise unmittelbar eine Zwei-Faktor-Authentifizierung. Diese Eigenschaft wird durch die Kombination aus dem physischen Besitz des Endgeräts und dem Wissen oder biometrischem Merkmal um das Gerät zu entsperren erzielt. Der entscheidende Vorteil ist, dass Passkeys keine spezielle Hardware brauchen, sondern die Dienste zur Handhabung von Passkeys in den meisten modernen PCs, Tablets und Smartphones standardmäßig vorhanden sind. Es gibt sowohl native Software von Apple, Google und Microsoft als auch Passwort-Manager, die für die Verwaltung von Passkeys gerüstet sind. Die Details hinsichtlich des Passkey Backups, der Synchronisation zwischen mehreren Benutzergeräten sowie endgültiger Deaktivierung variieren von Anbieter zu Anbieter. In der Regel werden Passkey-Kopien verschlüsselt in der Cloud gespeichert. Auf eine Anfrage der Benutzer:in, der die Daten gehören, werden diese geliefert und müssen anschließend mit einem nur ihr bekannten Geheimnis entschlüsselt werden. Diese Technik sorgt dafür, dass Passkeys genauso wie Passwörter die Benutzer:in von einem Gerät ihrer Wahl aus authentifizieren können. Die Seite A demonstration of the WebAuthn specification gibt die Möglichkeit, eine Anmeldung mittels Passkey einfach auszuprobieren.

Hohe Beständigkeit gegen die gängigen Sicherheitsschwächen sowie die implizite Zwei-Faktor-Authentifizierung machen Passskeys zu einer attraktiven Authentifizierungsmethode. Eine Anwendung, die die Benutzerregistrierung und -Anmeldung mittels Passkeys anstrebt, muss den dafür notwendigen WebAuthn-Standard implementieren. Die digitalen Services, die ihre Benutzerkonten durch einen externen Autorisierungsserver verwalten lassen, tragen diesen Aufwand nicht selber. Sobald ihr Autorisierungsdienstleister die Unterstützung für Passkeys hinzufügt, erhalten alle Anwendungen dieses Feature. In der Praxis haben bereits mehrere Unternehmen Passkeys als Authentifizierungsmethode in ihre Produkte eingebaut. Das Delegieren der Rechtevergabe wird von der Authentifizierungsmethode nicht beeinflusst. Wird die Benutzer:in einmal per Passkey angemeldet, läuft im Anschluss das OAuth 2.0 Protokoll wie nach einer passwortbasierten Anmeldung. Der Ablauf ist im folgenden Diagramm visualisiert.

Durch die zunehmende Einbindung in die Services großer Unternehmen ist eine weitreichende Verbreitung von Passkeys sehr wahrscheinlich. Die Liste von Software, bei der eine Anmeldemöglichkeit mittels Passkeys zur Auswahl steht, wächst kontinuierlich. Einen Eindruck erhält man auf Seiten wie Passkeys.directory, die eine solche Übersicht pflegen. Firmen mit kritischen digitalen Vorgängen setzen auf Passkeys als eine bequeme und gleichzeitig sichere Loginvariante. Seitens des Staats wird das Potential der neuen Authentifizierungsmethode ebenfalls erkannt. Auf der Webseite des BSI, welches auch Mitglied der FIDO-Allianz ist, findet man eine aktuelle Erläuterung zur Passkey-Verwendung. Allerdings liegt beim Einsatz von Passkeys der Fokus bislang auf Privatpersonen. Persönliche Accounts genießen den Vorrang bei der Versorgung mit den Passkey-gestützten Funktionen. Im Unternehmensbereich sind gegenwärtig weniger Funktionalitäten bereitgestellt. Allerdings haben mehrere Dienstleister bereits angekündigt, die Integration von Passkeys in ihren B2B Produkten verstärkt umzusetzen.

Insgesamt lässt sich die Sicherheit von Anwendungen mittels Passkeys und einem separaten Server für Benutzermanagement deutlich verbessern. Man profitiert von einer zeitgemäßen, benutzerfreundlichen Technologie. Die darunterliegenden kryptographischen Algorithmen sorgen für die Resistenz gegen viele bekannte Risiken. Die aktuellen Entwicklungstrends versprechen, dass die Kombination aus externer Zugriffsverwaltung und Passkey-basierter Anmeldung sich sowohl im privaten als auch im beruflichen Umfeld etablieren wird.

Wir helfen Ihnen dabei, in Sachen IT- und Cyber-Security einen Schritt voraus zu bleiben. Mehr zum Thema finden Sie hier:

zurück zur Blogübersicht